۲۰ بدافزار در حمله سایبری به سازمانهای دولتی کشف شد

به دلیل حملات سایبری اخیر به برخی از سازمان ها ، بیش از 20 پرونده بدافزار شناسایی و از آنها نمونه برداری شده است. پیکربندی های نادرست ، به روزرسانی های به موقع و اجرای ضعیف سیاست های امنیتی دلایل اصلی شبکه ضعیف کشور است.

به گزارش patc ، طی چند روز گذشته شرکت راه آهن و وزارت راه و شهرسازی دو اختلال در بخش تجاری را تجربه کرده اند. دفتر راه آهن اظهار داشت که هیچ گونه وقفه ای در ایستگاه های راه آهن مسافری ، باری یا بین شهری یا حملات سایبری وجود ندارد ، اما در منطقه بازرگانی وقفه ای وجود دارد. پس از آن ، وب سایت وزارت راه و شهرسازی از دسترس خارج شد. این وزارتخانه اعلام کرد که سیستم رایانه ای کارکنان این وزارتخانه دچار قطع شبکه شده است. از آن زمان ، درگاه وزارتخانه و زیر پورتال های فرعی آن در دسترس نبودند.

پس از آن ، محمد جواد آذری جهرمی-وزیر ارتباطات و فناوری اطلاعات- هشدار: ما یکبار دیگر به شما یادآوری می کنیم که به هشدار در مورد حملات باج افزاری که از پورت مدیریت iLo HP سرور در ماه مه 2016 سو استفاده کرده است ، توجه کنید. مهاجمان سایبری اقدامات جدیدی را با استفاده از این آسیب پذیری برای طراحی حملات سایبری مشاهده و گزارش كرده اند.

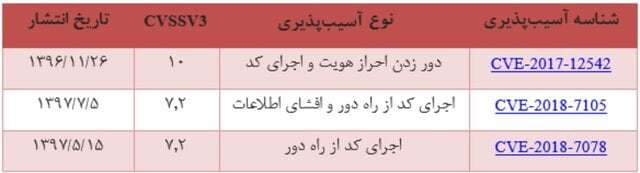

در پاسخ ، مرکز مهارت (مدیریت حوادث رایانه ای و مدیریت هماهنگی) اعلام کرد که سه آسیب پذیری در HP-Integerated Lights را با شناسه های CVE-2017-12542 ، CVE-2018-7105 و CVE-2018-7078 بررسی کرده است. این کشور نشان داده است که شبکه های برخی کشورها به درستی در برابر این نقاط ضعف محافظت نمی شوند. هنگام استفاده از HP Integled Lights-Out ، پیکربندی نامناسب ، عدم بروزرسانی به موقع و عدم وجود سیاست های امنیتی مناسب ، دلایل اصلی این ضعف در شبکه کشور است. جدول زیر مشخصات این سه آسیب پذیری را نشان می دهد.

توصیه می شود کاربران در صورت لزوم دسترسی به این سرویس را از طریق اینترنت محدود کنند تا اطمینان حاصل کنند که با به روزرسانی محصول تحت تأثیر این سه آسیب پذیری قرار نخواهند گرفت. از آنجا که گره های آلوده در شبکه داخلی ممکن است به این سرویس حمله کنند ، توصیه می شود سیاست های امنیتی دقیق مانند VLAN جداگانه برای دسترسی به این سرویس از طریق شبکه داخلی را اتخاذ کنید. علاوه بر این ، با راه اندازی تجهیزات امنیتی و ضبط رویداد ، به ویژه برای تلاش برای دسترسی به پورت های ILO یا SSH در سرور حساس است.

دستورالعمل هایی برای جلوگیری از حملات سایبری

کنترل دسترسی به پیکربندی سرویس سرور HP ، بررسی منظم سطح دسترسی در سطح مدیر Active Directory و مرور آرم های دسترسی سرور ILO می تواند نقش مهمی در شناسایی و جلوگیری از حملات اخیر داشته باشد. به دلیل حملات سایبری اخیر به برخی سازمان ها و تحقیقات ، بیش از 20 پرونده بدافزار با هدف قرار دادن ویندوز ، ESX و سیستم عامل در سیستم عامل های مختلف کشف و نمونه برداری شده است. از 19 آوریل 1400 ، Padvish همه این بدافزارها را شناسایی کرده و از آلودگی جلوگیری کرده است.

این پرونده ها در حال حاضر توسط نرم افزار جهانی آنتی ویروس شناسایی نمی شوند. با توجه به نفوذهای پیشرفته و حملات سایبری که با آگاهی کامل از شبکه قربانی انجام می شود ، رعایت استراتژی های دفاعی با اولویت بالا در ارتباط با امنیت ضروری است.

برای انجام این کار ، باید تمام مجوزهای سطح سرپرست را به Active Directory مشاهده کرده و در اسرع وقت رمز ورود مدیر قبلی قبلی را تغییر دهید. همچنین به محل اسکریپت ورود به سیستم و راه اندازی آن توجه کنید و این شرایط را بررسی کنید. کلیه دسترسی های سطح ریشه به سرورهای ESX ، Xen ، Linux و ویندوز که بر روی سرورهای فیزیکی نصب شده اند ، بررسی خواهد شد و رمزهای ورود به سیستم حساب root / administrator نیز در صورت امکان دوباره تنظیم می شوند. برای مسدود کردن کامل پورت ILO در سرور HP ، باید سرویس SSH را در سرور ESX غیرفعال کنید.

همچنین توصیه می شود تا آنجا که ممکن است دسترسی از راه دور به شبکه را در ساعات غیر کاری محدود کنید و به جای اتصال مستقیم به سرور ، از VPN (بر اساس کلید نرم افزار یا رمز خصوصی) استفاده کنید. از جمله پیکربندی سیستم. نسبت به تلاش برای دسترسی به پورت ILO یا SSH به سرور و دسترسی از راه دور به خارج از سازمان حساس باشید و هشدارها را پیگیری کنید. به طور مرتب از اطلاعات رسانه های آفلاین پشتیبان تهیه کرده و از سایر نسخه های پشتیبان تهیه نسخه پشتیبان تهیه کنید.

انتهای پیام